Unternehmen mussten sich im Laufe der Zeit immer wieder neu erfinden. Und so ist es kaum verwunderlich, dass sich die Identity und das Identity Management verändern. Hier nun ein kleiner Abriss der Entwicklung und ein Ausblick was uns wohl erwartet wird.

Aber zuerst, warum ist das Identity Management so wichtig für Unternehmen?

Das Identity Management hat sich die Aufgabe gestellt, die Verwaltung und Organisation von Unternehmen zu unterstützen.

Dabei greift das Identity Management an das Herz und die DNA eines Unternehmens. Das Herz sind die Personen und die DNA sind die Rollen einer Organisation.

Mit einem geeignetes Rollenmodell lassen sich Unternehmensprozesse erheblich vereinfachen. Durch die Automatisierung von Geschäftsprozessen lassen sich so leichter veränderte Abläufe umsetzen und verleiht den Unternehmen mehr Flexibilität und somit mehr Agilität.

Das Identity Management kann als ein tragender Pfeiler der Digitalisierung angesehen werden.

Mit den Wandel der Unternehmen ging auch ein Wandel des Identity Management einher. Der Wandel des Identity Management selbst lässt sich durch mehrere Phasen beobachten.

Gehen wir etwas in der Zeit zurück und betreten die Phase A.

Phase A: Unterstützende Identity-Prozesse

Ausgehend von einer Phase, wo es viele Systeme und viele Verantwortliche gibt, um Systeme zu verwalten und zu administrieren.

Diese Situation soll in Abbildung 1 dargestellt werden.

Abbildung 1: viele, weit verstreute Identitys

In dieser Zeit konzentrierten sich viele Lösungen um die Identity hauptsächlich auf die Digitalisierung administrativer Tätigkeiten. Zu nennen wären hier: Reisekosten-, Gehaltsabrechnungen, Arbeitszeiten Erfassung & Auswertung, Zeugnisgeneration buchen von Seminaren oder Schulungen. Untersützt werden diese Prozesse durch „sharende“ Abläufe, Prozesse und Tools wie das NFS oder die Nutzung von Sharepoint. Durch diese ersten Prozesse konnten Abläufe verschlankt werden. Auch heute befinden sich noch immer eine erhebliche Anzahl von Unternehmen in dieser Phase -so die Start-Up-Unternehmen mit mehreren Personen.

Wie ging es weiter?

Die Unternehmen werden größer, sind schon recht erfolgreich am Markt. Es haben sich Strukturen im Unternehmen gebildet und die IT eines Unternehmens kommt mehr und mehr zu den Punkt Berechtigungen zu verteilen und zu administrieren. Damit gehen wir über in die Phase B.

Phase B: User-Berechtigungen

In dieser Phase wird die Basis für Identity-Berechtigungen inkl. Einsatzmöglichkeiten von strukturellen- und kontextabhängigen Berechtigungen geschaffen. In der Infrastruktur von Identitys wird verstärkt auf zielgerichteter Identity-Replikation gesetzt. Erste Systeme werden zentral verwaltet, um eine Vereinfachung des Benutzer- und Identity-Management zu erreichen.

Teilautomatisierungen prägen diesen Zeitabschnitt. Teils Prozess gesteuert, werden Accounts auf anderen Systemen angelegt. Das Management wird mehr und mehr in eine Hand gelegt, so das ein ganzheitlicher Ansatz für das Identity Management verfolgt werden kann. Abbildung 2 stellt diese Prozesse dar.

Abbildung 2: Erste Identitys werden zentral verwaltet.

Diese Struktur wird in vielen aufstrebenden Unternehmen beobachtet. Die Triebfeder hier ist meist, um einer Lücke in den Prozessen oder Strukturen zu begegnen. Identity-Replikation und Access Management treten immer mehr in den Vordergrund.

Diese Entwicklung kann sich je nach Unternehmen über mehrere Jahre ziehen.

Mit der Zeit lässt sich feststellen, das bestimmte Prozesse und Verfahren, die Flexibilität einschränken. Das ist dann der Zeitpunkt für die Phase B++.

Phase B++: ESS/MSS (Employee Self-Services / Manager Self-Services)

In diesem zweiten Schritt der Phase B (B++) wird darauf gebaut, dass mehr ESS/MSS entwickelt werden. Einfache administrative Tätigkeiten können jetzt durch den Mitarbeiter erbracht werden. So müssen Mitarbeiter sich nicht für alle Vorgänge an die Personalabteilung oder das IT-Personal wenden. Sie können Applikationen benutzen wie den Abwesenheitsassistenten oder sich in Rufbereitschaften Ein-, Austragen und Ü„ndern ohne das spezielle Meldungen an das Personalbüro oder Betriebsrat speziell eingereicht werden müssen. Viele Vorgänge, wie das Passwort-Reset können selbst angestoßen und Ü„nderungen an einzelnen Stammdaten selbst vorgenommen werden. Basis hierfür sind die Self-Services

Diese Self-Services haben das Ziel, dem Benutzer die Möglichkeit zu geben, einfache administrative Tätigkeit eigenverantwortlich zu übergeben. Damit einhergehend ist eine spürbare Entlastung im Tagesgeschäft zu spüren. Die betroffenen Abteilungen haben so die Möglichkeit, die freiwerdenden Kapazitäten nachhaltiger weiter für den Unternehmenserfolg einzusetzen. Dafür braucht es immer mehr vollautomatisierte Prozesse.

Um so optimierter und automatischer der Prozessablauf ist, um so mehr nähern wir uns der Phase C.

Phase C: Digitalisierung von Identity-Kernprozessen (on-premises)

Parallel zu ESS/MSS aus Phase B++ wurde die Entwicklung von Anwendungen zum Management von Kernprozessen vorangetrieben. Vollständige On-Premises-Suiten sind etabliert. Die wesentlichen operativen Prozesse und Ablaufe sind abgebildet. Neben den Lösungen für administrative Aufgaben werden auch andere Bereiche wie Recruiting, Talent Management, Performance und Skill Management oder auch Change Management im Identity Management abgebildet. Es werden immer mehr Matrix-Automatisierungen aufgebaut.

Abbildung 3 zeigt die prinzipiellen Abläufe und ihre Vereinfachung. So ist es möglich Accounts voll automatisiert auch über Approval-Strecken hinweg zu verwalten, ohne dabei spezielle Kenntnisse zu speziellen Operating System wie Unix, Linux, Windows oder SAP zu besitzen. Das beinhaltet das Anlegen, Löschen, Stilllegen eines Benutzers ebenso wie die Verwaltung von Berechtigungen. Schnelle angelegte Excel Anwendungen weichen vollautomatisierten Lösungen.

Abbildung 3: zentrales IDMS für Identitys

Single-Sign-On als Bestandteil des Access Managements kommt immer mehr zum Einsatz (mehr zu SSO/Single-Sign-On: https://de.wikipedia.org/wiki/Single_Sign-on).

Jetzt sah es schon fast so aus, als ob ein gewisses Ende damit erreicht ist. Nun, die Anforderungen ändern sich und damit auch die Notwendigkeit der Weiterentwicklung eines Identity-Management-System und damit erreichen wir die Phase D.

Phase D: Management von Identity-Kernprozessen aus und in die Cloud

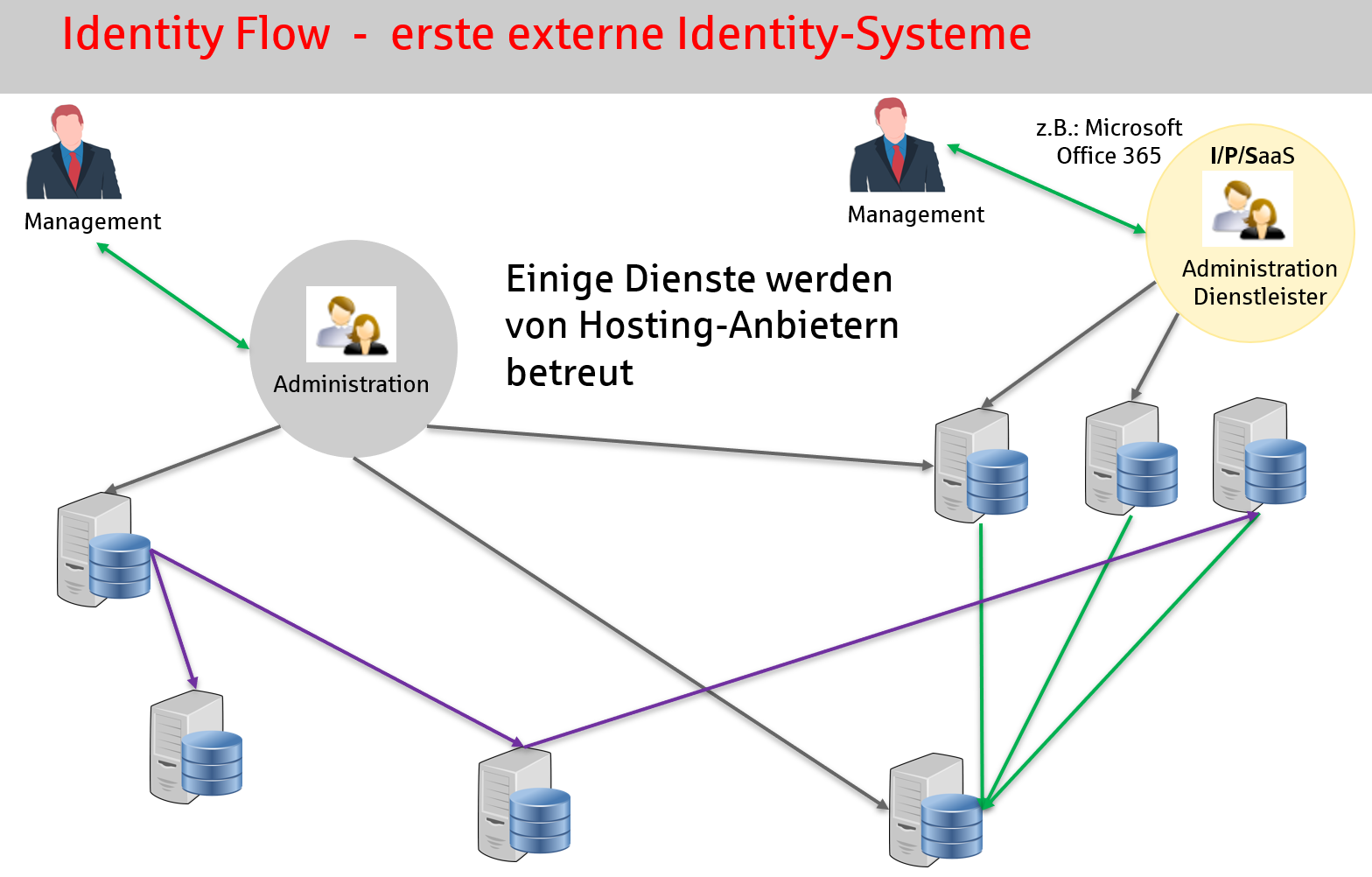

Diese Phase ist geprägt von dem Umstand, dass sich Unternehmen mehr auf ihre Kernthemen und ihr Kerngeschäft konzentrieren möchten. Lästige Dinge wie Erreichbarkeit, Ausfälle durch Wartung und Instandhaltung, Fragen nach der Nutzung der aktuellsten Software-Version, wie skaliert die gesamte Infrastruktur mit dem Unternehmen, wie dynamisch sind Ausgründungen oder Eingliederungen möglich, treten immer mehr in den Vordergrund und stellen sehr große Kostentreiber dar. Jetzt werden oft Entscheidungen getroffen, in welchen Unternehmen ihre Systeme in die Cloud verlagern. Dabei ist die Cloud sowohl als Private als auch als Public Cloud möglich. Hybride Ansätze über mehrere Cloud Provider werden mehr und mehr genutzt. Die Verwaltung und die Nutzung externer Services erfordern einen kontinuierlichen Umbruch von Identity und Verwaltungseinheiten. Abbildung 4 soll dies darstellen.

Abbildung 4: Einbindung externer Dienste ins IDMS

Mit dem Erreichen dieser nächsten Stufe kann von einer neuen Evolutionsstufe des Identity Managements gesprochen werden. Hier kommen Herausforderungen hinzu, wie die externe Verwaltung der Identitys „“ unterstützt wird diese Phase sehr stark von Identity Federation mit die Protokollen SAML und STS (Secure-Token-Services).

Mit den neuen Herausforderungen, die die Komplexität von Identity und Access Management mit sich bringt, rücken Modelle in den Fokus, die eine Identity Governance aus der Cloud notwendig machen. Startup-Unternehmen nutzen diese Möglichkeit ganz bewusst. Dies führt uns in die Phase E.

Phase E: Identity Governance aus der Cloud

In Zukunft werden ganze Bereiche wie HR-Strategie, Organisationsentwicklung, Identity Management und Controlling-Systeme von intelligenten IT-Lösungen unterstützt. Algorithmen helfen, riesige Datenmengen in Echtzeit auszuwerten und zukünftige Entwicklungen zu optimieren und zu skalieren. Unternehmen können so einfacher und schneller bessere Entscheidungen treffen „“ und dass in allen Bereichen des Identity und Access Management. Die Einflüsse sind heute schon sichtbar. So arbeiten Hersteller wie Google, Microsoft, Amazon (AWS) und Apple an einer gemeinsamen Authentifizierungsmethode – der FIFO2. Bei dieser Methode werden biometrischen Informationen zur Authentifizierung herangezogen.

Auch die Bildung von Identity-Netzwerken wird immer wichtiger, um mit der Komplexität Schritt zu halten. Die Anbindung eigener Firmen-Identitys an externe Dienstleiter wie Github, WordPress oder Office 365 sind Meilensteine dieser Entwicklung. Die Abbildung 5 soll dies schematisch darstellen.

Abbildung 5: IDMS mit Unterstützung von anderen Cloud Services

Seitens der Applikationen und Anwendungen wird es immer wichtiger werden, sich auf die Vorgänge des Identifizierens und Autorisierens zu konzentrieren. Und so entstehen immer mehr digitale Netzwerke.

Diese digitalen Netzwerke ermöglichen Unternehmen den Zugang zu einer wachsenden Zahl neuer Anbieter und Services, die sämtliche Prozesse für die Verwaltung interner und externer Mitarbeiter und Dienstleistungen (einschließlich Beschaffung) in einem Unternehmen abdecken. Darüber hinaus erhalten Anwender im Laufe der Zeit Zugriff auf weitere Lösungen zum Beispiel für Planung und Analysen, Gehaltsabrechnung und Compliance, Rechnungen und Steuern, Zeiterfassung, Lieferantenqualifizierung, Personalmanagement oder Lernsysteme.

Darüber hinaus wird auf verschiedene (bevorzugte) Lösungsanbieter zurückgegriffen und so können schneller geeignete Mitarbeiter gefunden werden. Dies ermöglicht Bewerber leichter zu prüfen und die erforderlichen Aufgaben beim Eintritt oder Ausscheiden des Mitarbeiters (intern als auch extern) zu erledigen. Die erforderliche Dokumentation ist dabei automatisiert, was zusätzlich mehr Effizienz und Nachvollziehbarkeit gewährleistet.

Digitale Anbieter von Enterprise-Lösungen sind bereits netzwerktechnisch unterwegs, sodass ihre Lösungen mehr und mehr genutzt werden können. Sie bieten beispielsweise Lösungen an, die herkömmliche Kanäle zur Personalbeschaffung, des Identity Management ergänzen und einen schnelleren Zugang zu Fachkräften ermöglichen.

Ein Ausblick

Die Erfahrung zeigt, dass mittlere und große Unternehmen meist etwas verzögert in den Markt drängen, und so wird diese Evolutionsstufe möglicherweise noch 5-6 Jahre beanspruchen.

Wenn wir die Veränderungen der letzten Zeit anschauen, so möchte ich auch die Prognose wagen, das wir an einer Technologieschwelle stehen. Waren wir in den Neunzigern und im ersten Jahrzehnt der Zweitausender noch mit drei parallelen Technologien konfrontiert, so mehren sich die Anzeichen, das wir in das Zeitalter von neun parallelen Technologien eintreten. Welches die Vielfalt und die Komplexität stark anwachsen lässt.

Es wird somit eine der größten Herausforderung sein, diesem Drang auf Veränderung mit eigenen Ideen und Lösungen entgegenzutreten und dadurch voranzutreiben.

Die Zeit von KI & IoT steht schon vor der Tür und wird das Identity und Access Management in neue Höhen treiben. BYOD-Modelle (Bring your Own Device) sind da nur die Spitze des Eisbergs. Man stelle sich vor, wie Geräte Berechtigungen automatisch wechseln, wenn man als Anwender zum Beispiel einen Tesla besteigt oder ein Aktivierungscode verlangt wird, wenn bedingt, berechtigte Personen zugegen sind und auf schützenswerte Informationen zugegriffen werden soll. Es geht somit immer mehr um einen Identity Circle of Trust (ICOT) oder die Trigonometrie der Identity. Es erwartet uns eine spannende Zeit voller Veränderungen.

Die Zukunft ist schon anwesend – wir müssen sie nur noch lenken und gestalten.